VPN: transmissió segura de dades en xarxes públiques

El món cada vegada està més connectat i això ofereix una àmplia gamma de possibilitats per a dissenyar processos comercials d’una manera més eficient, encara que també porta aparellats uns certs perills. Cada vegada més empreses utilitzen Internet com a eina de treball, la qual cosa permet treballar des de casa o tenir llocs de treball mòbils, connectar-se des de diferents llocs o fer que clients i socis puguin fer ús d’una infraestructura informàtica pròpia. Referent a això, entren en joc diverses tecnologies de la comunicació amb les quals protegir la transmissió de dades sensibles de l’accés de persones no autoritzades. Una de les solucions més habituals és l’ús d’una xarxa VPN.

Què és una VPN?

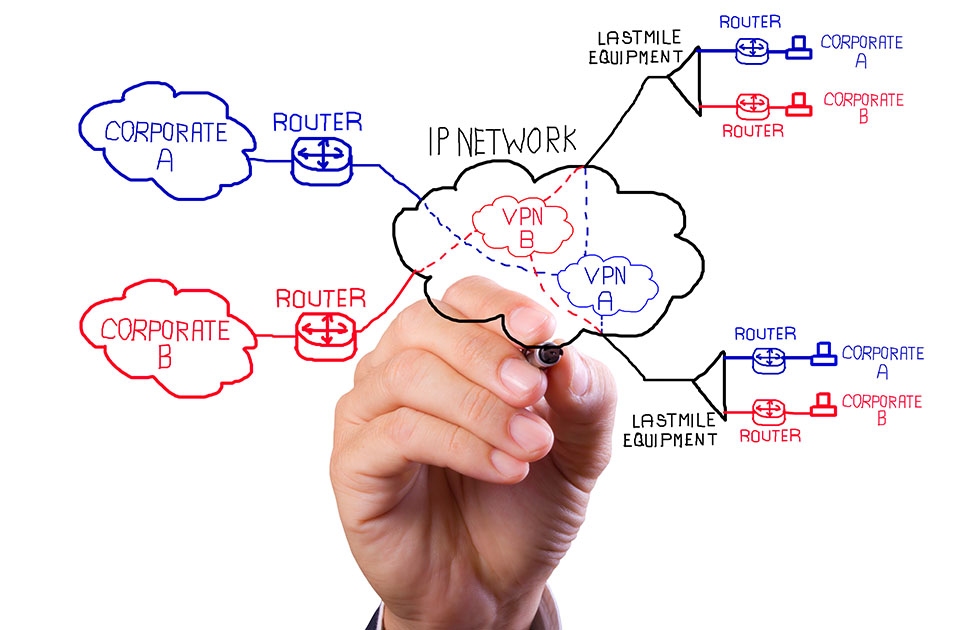

Una xarxa privada virtual (VPN per les seves sigles en anglès) és una xarxa de comunicació virtual que es gestiona prenent com a base una xarxa física encara que, lògicament, separada d’ella. Internet és el mitjà de transport per a les VPN més usat. Per a assegurar la confidencialitat de les dades durant la seva transmissió mitjançant una línia pública, el canal de transport en una xarxa VPN està protegit per procediments de codificació i autenticació. En aquest sentit es parla de tunneling o tunelización, ja que les dades que es transfereixen a través d’una xarxa privada virtual no són visibles per a altres usuaris de la xarxa pública subjacent. Una VPN fa possible un transport més segur de les dades sensibles a través d’una connexió no fiable i s’erigeix, per consegüent, com una alternativa econòmica per a línies privades.

Condicions d’ús d’una xarxa VPN

Els àmbits d’aplicació més importants pel que fa a la instal·lació d’una VPN són: la connexió de dues o més empreses a través d’una xarxa pública (VPN Site to Site), l’accés a la xarxa empresarial des de casa o des de qualsevol altre lloc (VPN End to Site) i l’accés remot d’un ordinador a un altre (VPN End to End).

VPN Site to Site

Una VPN Site to Site o VPN punt a punt entra en acció quan es necessita integrar diverses xarxes locals en una xarxa de comunicacions virtual a través d’un canal de transport públic. Aquest tipus de situació es dóna, per exemple, a l’hora d’establir la connexió entre diferents empreses, agències o establiments. Alternativament, la connexió d’emplaçaments també es pot dur a terme en forma de xarxa corporativa (Corporate Network) sobre la base d’una connexió fixa. En aquest cas, no obstant això, cal llogar la infraestructura corresponent. La connexió mitjançant una xarxa VPN, per contra, utilitza la xarxa pública, de manera que només s’ha de comptar amb els costos per la connexió a Internet. Per a establir una VPN punt a punt es requereix que cadascun dels punts tingui un encaminador per a VPN i que aquest creï el túnel entre la xarxa local. Altres denominacions per a la VPN punt a punt són VPN LAN to LAN o Branch Office VPN.

VPN End to Site

Les empreses recorren a les VPN End to Site, també conegudes com a VPN d’accés remot, quan tenen la necessitat que crear un accés per a aquells usuaris que no treballen in situ, sinó que ho fan des de casa o des de qualsevol altre lloc aliè a l’oficina. El túnel a la xarxa local es construeix per mitjà d’un client VPN en l’equip terminal del treballador extern, on Internet es converteix en el canal de transport. Amb tot això, els treballadors poden connectar-se a la xarxa de l’empresa, al servidor d’arxius o de correu electrònic o fer ús del programari especialitzat del sector en qualsevol lloc sempre que tinguin accés a Internet.

VPN End to End

Si l’accés remot no té lloc en una xarxa local, sinó que es produeix entre un ordinador i un altre, es pot parlar llavors de VPN End to End. La característica bàsica d’aquesta modalitat de VPN és que la connexió es crea per mitjà de l’anomenat escriptori remot. Aquesta és una tècnica per la qual els programes d’aplicació es duen a terme en un ordinador i aquests es representen i es manegen des d’un altre. El canal de transport pot ser Internet o una xarxa local de l’empresa. En el context empresarial s’aplica una VPN d’escriptori remot quan els treballadors treballen des de casa i necessiten, per a això, accedir a l’ordinador situat en el seu lloc de treball.

Aplicacions tècniques d’una xarxa VPN

Per a implementar connexions xifrades amb VPN es pot fer ús de nombrosos protocols. Entre les solucions més habituals es troben IPSec, L2TP sobre IPSec i SSL.

VPN basades en IPsec

Internet Protocol Security, més conegut per les seves sigles en anglès IPSec, és un conjunt de protocols concebut per a la versió 6 del Protocol d’Internet (IP), és a dir, per a IPv6. Aquest garanteix una comunicació segura sobre xarxes IP no fiables i, a més, salvaguarda la confidencialitat, autenticitat i integritat de la transmissió de dades per mitjà de mecanismes de codificació i autenticació. El protocol IPSec va ser desenvolupat al costat de IPv6 i, posteriorment, també implementat per a IPv4.

L2TP sobre IPSec

Una xarxa privada virtual que es crea usant L2TP sobre IPSec recorre al L2TP o “Layer 2 Tunneling Protocol” (Protocol de túnel de capa 2). El L2TP no conté cap sistema de codificació, per la qual cosa anirà combinat amb IPSec. Mentre que IPSec només pot transportar paquets d’IP pel túnel, L2TP, per part seva, suporta un gran nombre de protocols de transport. La combinació de L2TP sobre IPSec uneix els punts forts de cada estàndard i dóna com a resultat un protocol de tunneling flexible amb un elevat grau de seguretat.

Connexió SSL-VPN

El protocol SSL va ser concebut originàriament per a usar-se en el context d’HTTP i és independent de les aplicacions. Aquest protocol criptogràfic també s’usa per a protegir les connexions VPN. Una de les solucions de programari més popular per a crear una xarxa VPN per mitjà d’una connexió SSL és OpenVPN.